[CTF GEMA] So Old

CTF GEMA Groupe 2025

Niveau de Difficulté : Medium

Catégorie du Challenge : Stegano

Description :

Parfois, les souvenirs du passé renferment plus qu’ils ne laissent paraître.

Steps to Solve

Utilisation de steghide pour extraire le fichier zip mais cette fois sans mot de passe

┌──(kali㉿kali)-[~/Desktop/b]

└─$ steghide extract -sf 1.jpeg

Enter passphrase:

wrote extracted data to "1.zip".┌──(kali㉿kali)-[~/Desktop/b]

└─$ unzip 1.zip

Archive: 1.zip

inflating: data.png

inflating: flintstones.jpeg ┌──(kali㉿kali)-[~/Desktop/b]

└─$ python3 xor.py Maintenant nous devons xor (deux séries opposées the_jetsons & flintstones) les deux images ensemble.

Vous pouvez écrire un script pour faire cela.

Cela va nous donner une autre image, en fait c'est the_jetsons.jpeg

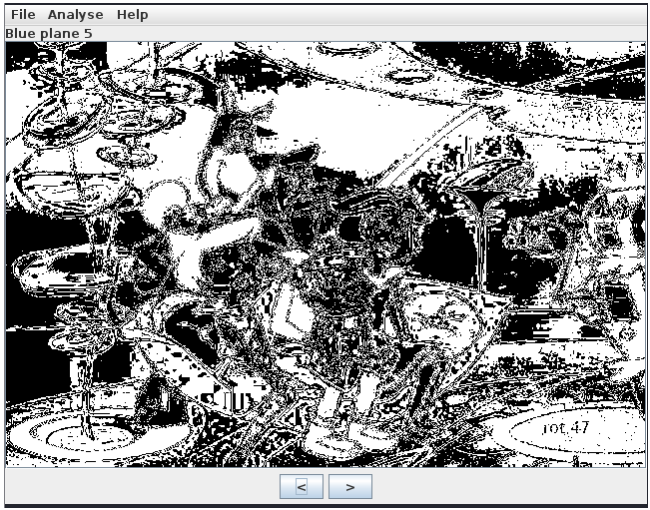

Mettez-la dans stegsolve :

Rot 47 !

Nous pourrions utiliser l'outil exif pour vérifier le cryptogramme :

┌──(kali㉿kali)-[~/Desktop/b]

└─$ exif the_jetsons.jpeg

EXIF tags in 'the_jetsons.jpeg' ('Intel' byte order):

--------------------+----------------------------------------------------------

Tag |Value

--------------------+----------------------------------------------------------

X-Resolution |300

Y-Resolution |300

Resolution Unit |Inch

Software |GIMP 2.10.12

Date and Time |2020:11:01 15:45:57

Copyright |u{pvL#RcC860C66ca097ws0:%PN (Photographer) - [None] (Editor)

Image Width |256

Image Length |170

Bits per Sample |8, 8, 8

Compression |JPEG compression

Photometric Interpre|YCbCr

Samples per Pixel |3

X-Resolution |72

Y-Resolution |72

Resolution Unit |Inch

User Comment |

Exif Version |Exif Version 2.1

FlashPixVersion |FlashPix Version 1.0

Color Space |Uncalibrated

--------------------+----------------------------------------------------------

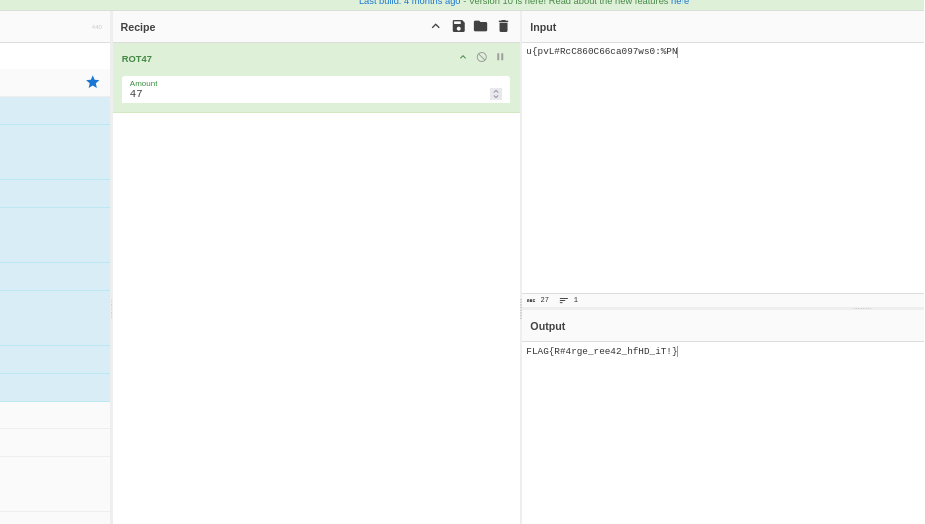

EXIF data contains a thumbnail (13623 bytes).Vous pouvez remarquer que le copyright a quelque chose d'étrange « u{pvL#RcC860C66ca097ws0:%PN » donc pourquoi ne pas essayer de déc à l'aide de rot 47 ?

CyberChef

The Cyber Swiss Army Knife - a web app for encryption, encoding, compression and data analysis

Flag :

FLAG{R#4rge_ree42_hfHD_iT!}