[CTF GEMA] USB_2

CTF GEMA Groupe 2025

Niveau de Difficulté : Medium

Catégorie du Challenge : Forensic

Description :

J'ai intercepté ces données sur l'ordinateur de mon patron. Pouvez-vous m'aider à découvrir sur quoi il appuyait ?

Steps to Solve

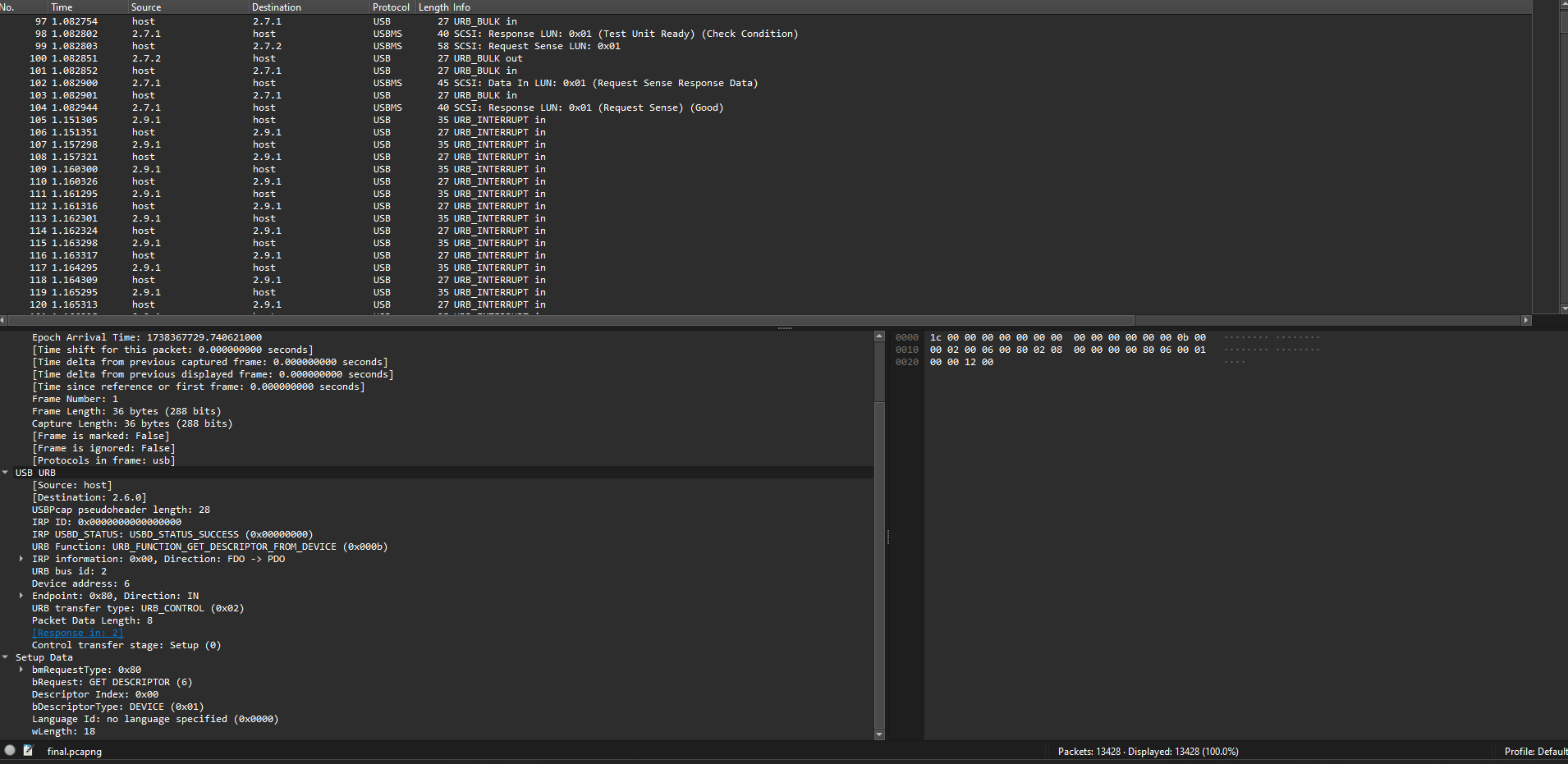

- J'ai d'abord vérifié les paquets et j'ai trouvé URB_INTERRUPT dans les paquets.

- En vérifiant les deux premiers paquets, nous remarquons un certain nombre d'appareils.

- D'après la description du défi, nous concluons que nous voulons obtenir les données du clavier.

Il s'agit donc peut-être de l'IP clavier (2.9.1)

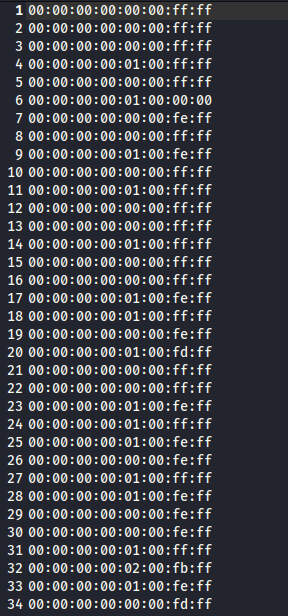

- En utilisant la commande tshark pour extraire les données du clavier :

tshark -r usb.pcap -Y 'usbhid.data && usb.data_len == 8 ' -T fields -e usbhid.data | sed 's/../:&/g2' > k2.txtsed : Il s'agit d'un éditeur de flux.

Ici nous extrayons les données du fichier usb.capdata qui est envoyé par le clavier. le fichier contient 6056 lignes.

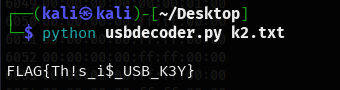

- En utilisant le script usbdecoder.py (python usbdecoder.py keyboards.txt), nous pouvons décoder les données que nous avons extraites de tshark et les imprimer sous forme de chaîne de caractères.

Flag

FLAG{Th!s_i$_USB_K3Y}